Je viens de consacrer mon week-end à la préparation et au lancement de la 2ème itération de la ĞDev, cette 2ème itération marque un avancement significatif, avec plusieurs gros changements coté runtime.

Principaux changements cotés runtime

- Le passage à la création manuelle du DU.

- La création d’un comité technique qui propose et vote les runtime upgrade (les forgerons ne peuvent plus le faire).

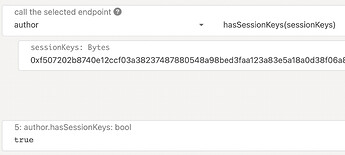

- la possibilité de modifier la clé publique associée à son identité.

- La nécessité de réclamer son entrée dans la toile manuellement quand vous avez reçu suffisamment de certifications.

Et d’autres changements structurants notamment pour l’étalonnage des poids. Liste exhaustive des changements sur le gitlab: runtime-300 · nodes / rust / Duniter v2S · GitLab

Cela introduit de nombreux changements cassants pour les wallet, Ğecko et Tikka ne devrait plus fonctionner, il va falloir laisser le temps aux développeurs pour faire une nouvelle version qui s’adapte aux changements cassants.

Genesis state

La configuration du genesis est très similaire à la 1ère itération, le principal changement est le passage à 3 certifications pour entrer dans la toile, dans le but de simplifier la création de comptes de tests.

La configuration du genesis est ici: resources/gdev.json · release/runtime-300 · nodes / rust / Duniter v2S · GitLab

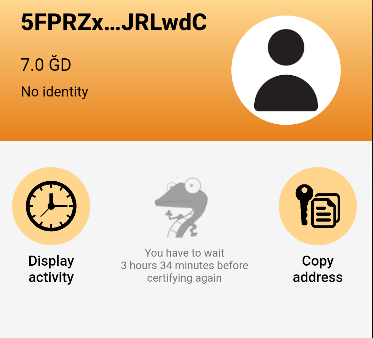

J’ai conservé les mêmes clés publiques pour tous les comptes qui était présent au genesis de la 1ère itération. Pour ceux qui avaient rejoins après le genesis, il faudra recréer votre compte.

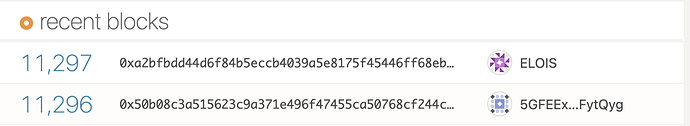

Déployer un nœud sur le réseau ĞDev 2ème itération

ATTENTION: Si vous aviez déjà un nœud sur la 1ère itération, vous devez nécessairement supprimer votre base de donnée !!

J’ai mis à jours la documentation utilisateur ainsi que les docker compose:

Pour un nœud miroir: Files · master · nodes / rust / Duniter v2S · GitLab

Pour un nœud forgeron: docs/user/smith.md · master · nodes / rust / Duniter v2S · GitLab

Pour ceux qui n’utilisent pas docker, il vous faut compiler le binaire à partir du tag git v0.3.0.

Les options de ligne de commande sont sensiblement les mêmes, quelques changements toutefois:

- Il est désormais possible de ne pas garder tous les blocs/storages en tant que nœud forgeron, utilisez pour cela l’option

--pruning=14400pour ne garder que les 14400 derniers blocs/storages (1 journée). - L’option

--execution Wasmn’est plus nécessaire, c’est désormais configuré ainsi par défaut.