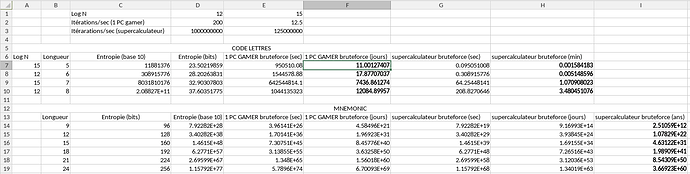

Je viens de créer un tableur qui calcule l’entropie d’un code pin de lettres et d’un mnemonic :

J’y calcule également le temps de bruteforce par un PC gamer et par un supercalculateur ![]()

Le tableur est disponible ici : Login – axiom-cloud

J’ai réalisé ce tableur pour vérifier si la longueur du code pin lettré que j’ai choisi pour Ğecko est satisfaisante ou non. Voici les choix fait pour Ğecko :

| non-membre | membre | |

|---|---|---|

| tel puissant | 5 | 7 |

| tel modeste | 6 | 8 |

Voici un screen des résultats :

On voit qu’un hacker avec un bon PC gamer aura besoin d’au moins 10 jours de temps de calcul (24/7) pour bruteforcer un DEWIF simple portefeuille et d’au moins 20 ans pour bruteforcer un DEWIF de compte membre.

Seulement 2 lettres en plus font passer de 10 jours à 20 ans, on voit donc bien qu’un caractère de plus ou de moins ça change beaucoup de choses !

On voit également qu’un mnemonic est incassable même pour un gouvernement ou/et une très grosse entreprise disposant d’un supercalculateur. En revanche, si une telle entité dérobe votre fichier DEWIF, elle pourra le bruteforcer en moins de 5 min (faut-il encore que vous soyez une cible suffisamment importante pour que le temps d’exploitation d’un supercalculateur soit «perdu» pour vous bruteforcer, ce qui est infiniment peu probable).

En conclusion : les profils qui constituent des cibles de gros gouvernement ou très grosse boite (gafa) devrait utiliser leur mnemonic directement à chaque signature, tous les autres (99,9999999% des utilisateurs) peuvent utiliser un fichier DEWIF pour bénéficier du «confort» d’un code pin lettré ![]()

(donc une option pour ça me semble vraiment hors de propos).

(donc une option pour ça me semble vraiment hors de propos).